La sophistication des moyens de défense et de sécurité informatique pousse les tiers malveillants à redoubler dimagination afin de pouvoir avoir du succès dans leurs entreprises dinfection des systèmes. En effet, des individus mal intentionnés ont répandu sur la toile des publiciels qui une fois installés sur un terminal Android « root » lappareil à linsu de lutilisateur afin davoir les privilèges administrateur. Ils profitent également pour sinstaller en tant quapplications système. Étant également un publiciel, le malware ne manque pas dafficher de la publicité intrusive sur lécran de lappareil infecté. Une fois le téléphone rooté et lapplication installée, il est presque impossible pour lutilisateur de supprimer ce logiciel malveillant, car aucune invite pour désinstaller lapplication napparait dans les outils dadministration de lappareil Android. Lalternative viable qui soffre aux utilisateurs serait dacquérir un autre terminal, en se basant sur les observations faites par Lookout.Pour parvenir à un tel exploit, les auteurs de ces malwares récupèrent sur Google Play, des logiciels sains et leur injectent du code malicieux et recompilent ces derniers. Ils vont ensuite les poster sur des magasins dapplications tiers. Lorsquun internaute installe une telle application, cette dernière prend en otage son appareil en effectuant toutes les actions décrites plus haut. Il faut rappeler quen général, les applications nont pas accès aux fichiers créés par dautres applications. Toutefois, après que lappareil ait été rooté, ces mesures de sécurité sont facilement contournables. Les données privées des utilisateurs sont donc à la merci de celui qui contrôle ladware. Dans le domaine professionnel, cela pourrait avoir des conséquences plus importantes si lacteur malveillant mettait la main sur les données sensibles dune entreprise. Côté développeurs, ces derniers sont également impactés par les conséquences de ces applications infectées, car ces dernières mettent à mal la réputation de lapplication légitime.Lookout souligne quelle a détecté plus de 20 000 échantillons dapplications recompilées avec des fonctionnalités de chevaux de Troie et de publiciels qui se font passer pour des applications légitimes. Selon la firme de sécurité, plusieurs applications dont certaines sont très connues ont été déjà proposées sur la toile avec du code modifié. Dans le lot, on peut citer par exemple Candy Crush, Facebook, GoogleNow, NYTimes, Okta, Snapchat, Twitter, WhatsApp, et bien dautres encore.Par ailleurs, en faisant une rétrospective des malwares détectés, Lookout est parvenu à indexer trois familles de malwares responsables de ces forfaits. Ce sont Shedun, Shuanet, et ShiftyBug. Tous ces trois logiciels malveillants ont les fonctionnalités de publiciels et de chevaux de Troie. En outre, à lexception de Shedun, les deux autres adwares ont la capacité de rooter les téléphones Android à linsu des utilisateurs.Selon les statistiques délivrées par Lookout, les pays les plus touchés par ces familles de malwares sont les États-Unis, lAllemagne, lIran, la Russie, La Jamaïque, Le Soudan, le Brésil, le Mexique et lIndonésie. Source : Blog LookoutEt vous ?Que pensez-vous de ces nouveaux malwares découverts ?Avez-vous une solution pour les supprimer ?Voir aussiForum Mon application mobile

SOS Hôpital public : nos révélation...

Les meilleurs smartphones pour le g...

Les astuces Free en vidéo : Free Mo...

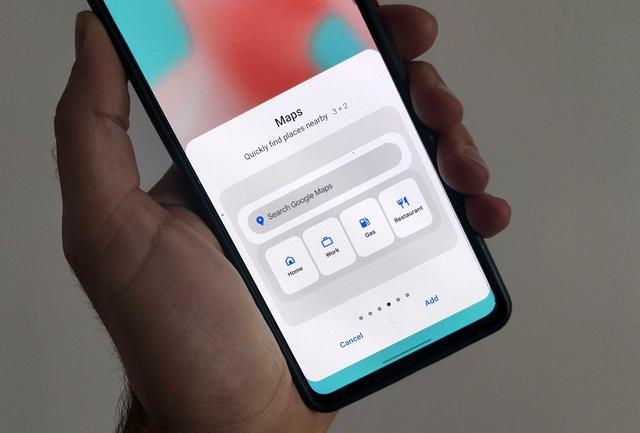

Google Maps : activez le nouveau wi...