Depuis les révélations de Snowden sur les campagnes despionnage menées par les gouvernements américains, les entreprises se tournent de plus en plus vers les outils de chiffrement pour renforcer la sécurité de leurs équipements et éviter ainsi des fuites de données. Depuis ladoption de plus en plus généralisée de ces outils, deux groupes saffrontent ouvertement avec les défenseurs qui mettent en avant la sécurité et la vie privée des utilisateurs et les détracteurs qui soulignent que ceux-ci peuvent être utilisés par des acteurs malveillants pour échapper à la surveillance des forces de lordre.Conscient quil y a un créneau à exploiter auprès des entités qui souhaitent accéder aux informations des utilisateurs en dépit des mécanismes de chiffrement et autres outils de sécurité utilisés, un autre marché se développe en marge de ces outils afin de répondre à la demande de ces derniers (gouvernements et autres acteurs dotés de ressources financières importantes) qui souhaitent surveiller des personnes en toute discrétion en contournant les systèmes de sécurité comme le chiffrement des données.Lan dernier, Ahmed Mansoor, un défenseur des droits de lHomme vivant aux Émirats arabes unis (EAU), a reçu un SMS sur son iPhone qui lui suggérait de cliquer sur un lien pour avoir des informations sur des prisonniers torturés dans des prisons des Émirats arabes unis. Après avoir transféré le message à Citizen Lab, les chercheurs en sécurité de lorganisme ainsi que ceux de Lookout, léditeur de solutions de sécurité pour les entreprises et les particuliers, ont découvert que derrière ce message se cachait Pegasus, un des spywares les plus sophistiqués jamais rencontrés qui a été utilisé pour espionner des utilisateurs diPhone pendant plusieurs années. Pour ce faire, Pegasus exploitait trois failles (le trident) de type zero day afin de jailbreaker lappareil ciblé et de récupérer des données de toutes sortes sur liPhone infecté. Depuis lors, Apple a sorti un correctif pour corriger les exploits utilisés par Pegasus pour infecter son système mobile.Mais cette découverte assez bénéfique pour les utilisateurs diPhone dont lépisode avec Pegasus semblait achever après la sortie du correctif a donné lieu à la découverte de signaux dapplications anormales à partir des données analysées par les chercheurs de Lookout. Intrigués, ces chercheurs ont alerté Google et depuis, une traque a été entreprise des deux côtés des entreprises qui nont pas hésité à partager les informations acquises. Cela a abouti à la découverte de la présence dun logiciel espion (spyware) considéré par Lookout comme une variante de Pegasus pour Android et baptisé Chrysaor par Google.Depuis quelques heures, Lookout et Google ont concomitamment publié des communiqués pour alerter les utilisateurs sur cette nouvelle menace découverte qui met en danger la confidentialité des informations des utilisateurs dAndroid. Selon les deux entreprises, ce spyware a été développé par NSO Group Technologies, une entreprise basée en Israël et créée en 2010 avec pour objectif de développer et vendre des cyberarmes aux gouvernements afin de les aider à combattre le terrorisme et le crime. En 2013, le chiffre daffaires de lentreprise était de 40 millions. Deux années plus tard, cest-à-dire en 2015, ce chiffre daffaires a plus que triplé en passant à 150 millions de dollars. En se basant sur ces chiffres, cest peu dire que daffirmer que ce marché est en plein essor avec des clients qui ont de plus en plus recours à des entreprises tierces pour espionner les utilisateurs.Pour ce qui concerne Pegasus version Android, une des choses qui rassurent est que ce spyware a été découvert en activité sur moins de trois douzaines dappareils dans certains pays comme Israël, la Géorgie, le Mexique, la Turquie, les EAU, le Kenya, le Nigéria, lUkraine et plusieurs autres pays. Immédiatement, Google a contacté les utilisateurs des appareils infectés par cette variante de Pegasus après avoir recensé le nombre total de ces appareils. Pour sinstaller sur les appareils Android, Google estime que les attaquants auraient certainement persuadé les utilisateurs dune manière ou dune autre afin de les amener à télécharger le logiciel malveillant sur leurs appareils. Et une fois installé, le spyware utilise la technique Framaroot pour « ;rooter ;» lappareil ciblé et avoir le contrôle total de celui-ci. Cette version de Pegasus nutilise donc pas de failles zero day pour rooter les appareils Android comme ce fut le cas avec la version iOS. Par ailleurs, sur iOS, lorsque le spyware ne parvient pas à jailbreaker lappareil ciblé, linfection ne peut avoir lieu. Mais pour le cas dAndroid, si le spyware ne parvient pas à rooter lappareil avec lexploit Framaroot, il utilise un binaire de super-utilisateur sur le système Android pour élever ses privilèges afin davoir accès aux données et de les exporter vers les serveurs distants des attaquants.Que ce soit en rootant le téléphone ou en utilisant des privilèges élevés, lorsque le spyware parvient à infecter la cible, les attaquants peuvent l'utiliser pour réaliser les opérations suivantes :Enfin, il faut savoir que cette variante de Pegasus nest pas un malware comme tous les autres. Là où de nombreux logiciels malicieux chercheraient à rester à tout prix sur lappareil infecté, Pegasus lui se détruit automatiquement sil analyse et conclut que sa position sur lappareil est à risque. En outre, plusieurs autres scénarios ont été détectés où cette variante de Pegasus se supprime delle-même. Nous avons par exemple le cas où le code du pays sur le mobile associé à la carte SIM est invalide. Lorsquégalement il détecte un antidote à lemplacement /sdcard/MemosNoteNotes, il se détruit. Quand Pegasus pour Android na pas réussi à se connecter aux serveurs après 60 jours ou encore lorsquil reçoit une commande spécifique du serveur de commande et de contrôle, il se supprime automatiquement.Pour sen prémunir, Google explique que linstallation daucune application supplémentaire nest nécessaire. Pour rester protégé, il suffit de suivre les consignes de base telles quinstaller les applications uniquement à partir de sources connues comme Google Play, activer le verrouillage de lappareil avec un code PIN, un mot de passe ou un schéma, mettre à jour son appareil, sassurer que loutil Verify Apps de Google est activé sur lappareil et renseigner son appareil dans le Gestionnaire dappareils Android afin de sécuriser ses données en cas de perte ou vol de son appareil.Source : Lookout, GoogleEt vous ?Que pensez-vous de la découverte de cette faille ?Les utilisateurs Android devraient-ils se sentir rassurés ou plutôt être inquiets ?Voir aussi Apple corrige en urgence trois vulnérabilités zero day sur iOS qui ont permis à un logiciel espion de passer sous les radars pendant des années Des documents du NSO Group indiquent comment l'entreprise choisit les clients à qui elle vend son spyware, mais aussi le montant de la facture La Rubrique Android, Forum Android, Cours et tutoriels Android, FAQ Android

SOS Hôpital public : nos révélation...

Les meilleurs smartphones pour le g...

Les astuces Free en vidéo : Free Mo...

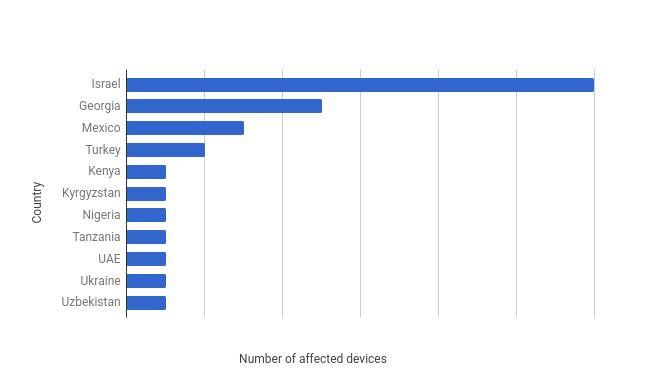

Google Maps : activez le nouveau wi...