A la suite des révélations sur Pegasus, le logiciel espion de la société israélienne NSO, beaucoup de journalistes, d’hommes politiques, d’hommes d’affaires et de militants se demandent si leur smartphone a pu être surveillé par les Etats qui en sont clients : le Maroc, la Hongrie, Bahreïn, les Emirats arabes unis, l’Arabie saoudite, la Hongrie, et plusieurs autres pays.

Leur crainte est légitime puisque NSO a sélectionné 50 000 mobiles à l’échelle mondiale pour une infection potentielle, dont un millier en France, sans qu’on sache exactement quelle part a effectivement été pénétrée par Pegasus. Cette liste n’est pas publique et il n’est pas simple de savoir si un mobile a été infecté : les traces sont cachées dans un recoin de l’appareil auquel on n’accède qu’en le branchant à un ordinateur.

Outils de détection complexes

Les révélations sur Pegasus ont été portées par un consortium de 17 médias, dont Le Monde, coordonnés par l’association à but non lucratif française Forbidden Stories, adossés aux compétences techniques de l’ONG anglaise Amnesty International. Cette dernière fait actuellement face à de nombreuses demandes qui lui interdisent d’offrir son expertise informatique dans un délai raisonnable à toute personne qui en ferait la demande.

Mais elle a publié le 16 juillet un ensemble d’outils permettant de vérifier la présence de Pegasus sur un smartphone Android ou Apple accompagné d’une explication méthodologique complexe et d’une page d’aide. Le média technologique américain TechCrunch a pris en main cet outil, dont l’interface peut paraître déroutante pour le commun des mortels – on y navigue en tapant des lignes de commandes informatiques.

Lire aussiArticle réservé à nos abonnés« Projet Pegasus » : dans les coulisses de la traque d’un logiciel espion sophistiquéSi ces outils sont publics, le processus de détection nécessite des connaissances informatiques certaines, des heures de travail, ainsi que d’être équipé d’un ordinateur sous Linux ou Mac OS. Par ailleurs, après analyse, les journalistes de TechCrunch ont dans un premier temps trouvé un signe d’infection dans leur mobile, mais il s’agissait d’une erreur, un « faux positif » depuis corrigé dans l’outil de détection d’Amnesty.

Prudence

A l’avenir, il est possible que soient mis à disposition du grand public des tests basés sur la méthodologie d’Amnesty et dotés d’une interface graphique plus simple à prendre en main. Les outils de l’ONG sont en licence open source : ils peuvent être dupliqués et modifiés librement.

Si, depuis deux jours, plusieurs services en ligne prétendent proposer un « test Pegasus » fiable, il est pour l’heure fortement déconseillé d’avoir recours à ces services prétendant pouvoir détecter le logiciel espion. Ils pourraient cacher une escroquerie ou un logiciel malveillant. Rappelons que les chances pour le grand public d’avoir été infecté par Pegasus demeurent faibles.

Nicolas Six

L’espace des contributions est réservé aux abonnés. Abonnez-vous pour accéder à cet espace d’échange et contribuer à la discussion. S’abonner Déjà abonné ? Se connecterContribuer

SOS Hôpital public : nos révélation...

Les meilleurs smartphones pour le g...

Les astuces Free en vidéo : Free Mo...

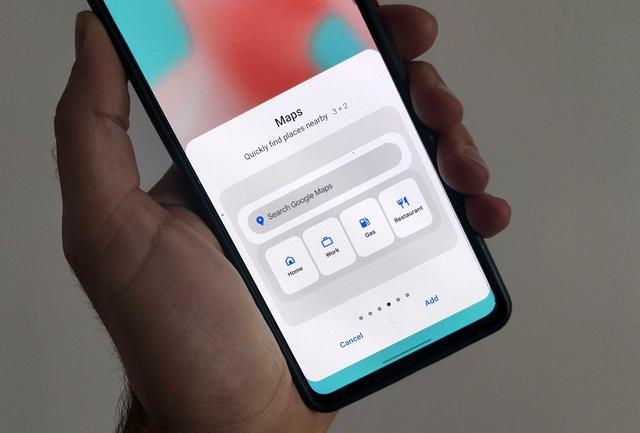

Google Maps : activez le nouveau wi...